Lieber Gast, um alle Inhalte sehen zu können, müssen Sie angemeldet sein! Jetzt registrieren oder einloggen.

StartseiteThemenBetriebsführungSchutz vor digitaler Erpressung

Bild: AdobeStock - Jens Rother

Bild: AdobeStock - Jens Rother7. Juli 2023

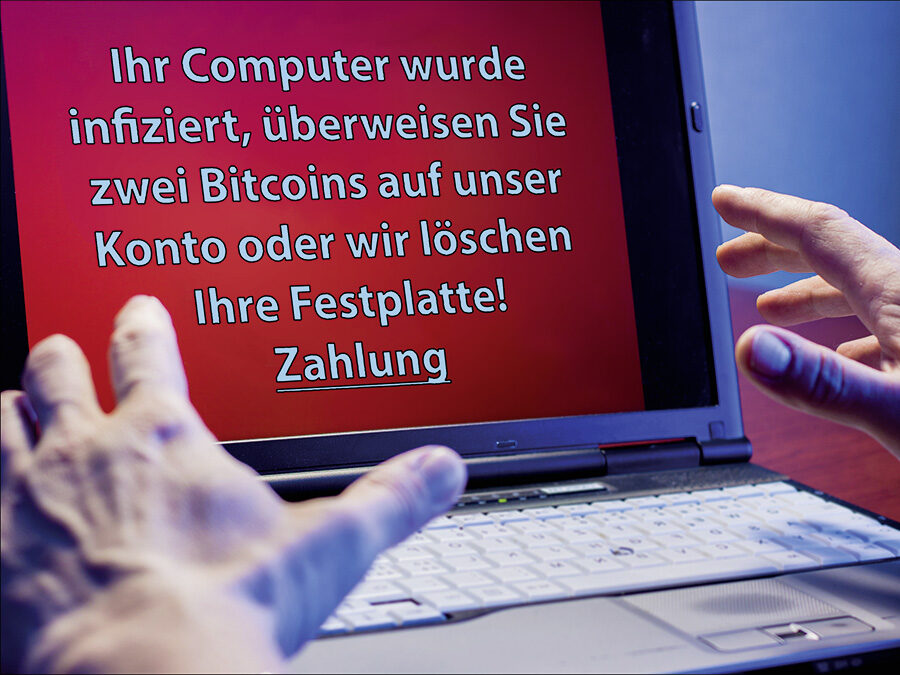

Datenverlust und Lösegeldzahlungen vermeiden

Erpresserviren zählen zu den gefährlichsten digitalen Bedrohungen für Handwerksbetriebe. Der Grund: Die Schädlinge verschlüsseln ungewollt geschäftliche Daten und ziehen oft einen kompletten Datenverlust nach sich. Doch wie funktionieren die Trojaner? Und, wahrscheinlich viel wichtiger: Wie kann man sich schützen?

Lieber Gast, um alle Inhalte sehen zu können, müssen Sie angemeldet sein! Jetzt registrieren oder einloggen.

Verwandte Artikel

Nachhaltige Unternehmensführung: Online-Check ordnet ein 26. Januar 2024

Bloß keinen Stillstand im Datenfluss 26. Februar 2025

Chefaufgabe: Aktuelle Monatszahlen auswerten (Teil 3) 7. Juni 2024

Digitale Notfallakte: Gut vorbereitet für den Notfall 11. Mai 2023

Ökologie und Nachhaltigkeit im Einklang 17. Mai 2022

Digitaler Wandel im Handwerk – Teil 2: Betriebsorganisation 24. Januar 2018

Ausgewählte Inhalte

Leistungsgarantie

Datensicherheit